维基解密第三弹:CIA蝗虫病毒来袭 微软Windows中枪

4月7日,维基解密发布了一份Vault 7“Grasshopper”的档案,其中有来自美国中央情报局(CIA)Grasshopper框架的27个文档,这是一个用于为Microsoft Windows操作系统构建定制的恶意软件有效负载平台。

Grasshopper提供了多种由CIA操作员使用的模块,用于构建一个定制的植入物,该植入物将以不同的方式运行,例如,根据在过程中选择的特定特征或功能,在计算机上保持持久性不同建立捆绑。并且还设置了一种非常灵活的语言来定义用于“执行目标设备的安装前调查”的规则,确保只有在目标具有正确配置的情况下才能安装有效载荷。通过这种语法,CIA操作员能够进行简洁的逻辑构建,例如调查目标设备正在运行哪个版本的Microsoft Windows,或查询特定的防病毒产品是否运行。

此外,Grasshopper还允许使用持久性机制来安装工具,并使用各种扩展(如加密)进行修改。泄漏文档显示,Grasshopper提供了各种持久性机制,并允许用户定义在安装启动之前需要满足的一系列条件。这些规则可以帮助确定目标设备是否正在运行正确版本的Windows以及某些安全产品是否存在。市面上“MS Security Essentials”,“瑞星”,“赛门铁克端点”或“卡巴斯基”在目标计算机上都无法检测到这个恶意模块。

除了用户指南,维基解密还披露了“赃物”的使用手册。“赃物”可通过目标设备上的一项驱动程序生效,使其能够在引导流程结束后得以执行,最终确保该恶意软件能够在微软Windows设备引导后正常起作用。维基解密特地强调了这个名为“赃物”的持久性模块,它借用了之前臭名昭著的“Carberp”银行木马代码,该木马程序的源代码在几年前就被泄漏了。

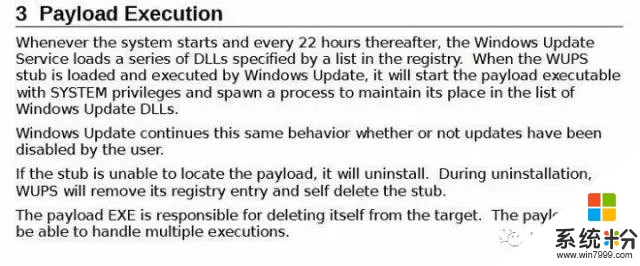

“Carberp”银行木马的作者指出,“赃物”只是借用了Carberp代码的某些部分进行测试,并且被做了大量修改。而另一种持久性机制则利用Windows Update Service,允许在每次系统启动或每22小时执行一次有效负载,此技术使用注册表中指定的一系列DLL。

这是WikiLeaks公布的第三轮文件,作为转储名称为Vault 7的一部分。为我们提供了一个洞察建立现代间谍工具的建立,并了解中情局如何保持对感染的Microsoft Windows计算机的持久性的过程,而这也将为网络安全提供了一个研究方向。