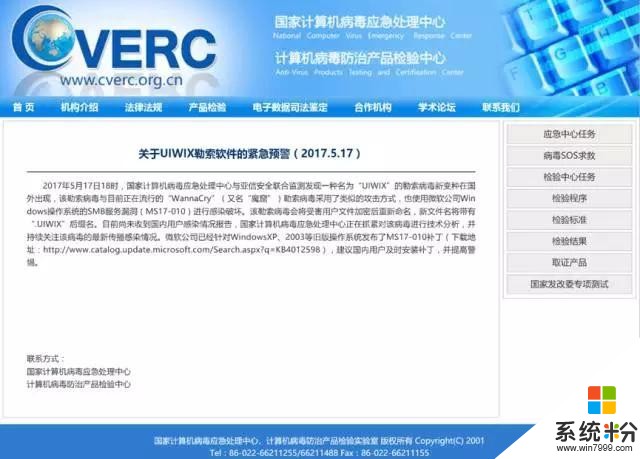

国家计算机病毒应急处理中心联合亚信安全发现新病毒UIWIX

2017年5月17日18时,国家计算机病毒应急处理中心与亚信安全联合监测发现一种名为“UIWIX”的勒索病毒新变种在国外出现,亚信安全已命名为:Ransom_UIWIX.A。该勒索病毒与目前正在流行的“WannaCry”(又名“想哭”)勒索病毒采用了类似的攻击方式,也使用微软公司Windows操作系统的SMB服务漏洞(MS17-010)进行感染破坏。该勒索病毒会将受害用户文件加密后重新命名,新文件名将带有“.UIWIX”后缀名。

官方网址:

http://m.cverc.org.cn/yubao/yubao_728.htm?from=groupmessage&isappinstalled=0

感染方式

该勒索病毒由其它恶意程序生成或者用户访问恶意网址不经意下载感染本机。

该病毒利用如下漏洞感染到本机:

Microsoft Windows SMBServer (MS17-010) 漏洞

行为分析

该勒索病毒生成如下文件

{folder of encrypted files}\_DECODE_FILES.txt -ransom note

{malware path}\_DECODE_FILES.txt - ransom note

%User Temp%\{random numbers}

(%User Temp% 是用户的临时文件夹,Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit)通常在C:\Documents and Settings\{user name}\Local Settings\Temp; Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, andWindows Server 2012在C:\Users\{username}\AppData\Local\Temp文件夹。)

该勒索病毒会添加如下互斥进程:

hfdXrXzQBcKLlsrZ

该勒索病毒下载如下文件并保存在本机:

qlite-dll-win32-x86-3080500[1].zip –包含非恶意文件

该勒索病毒收集如下信息

Computer Name

User Name

其它细节

该勒索病毒链接如下网址发送和接收信息:

http://{BLOCKED}ohuptyfbzkz7.onion/gt34987.php

其会执行如下命令

关闭计算机:%System%\shutdown.exe /p /f

链接如下非恶意URL下载文件:

https://netcologne.dl.sourceforge.net/project/cyqlite/3.8.5/sqlite-dll-win32-x86-3080500.zip

http://sqlite.org/2014/sqlite-dll-win32-x86-3080500.zip

病毒如果判断运行在如下国家,其会自动终止:

Russia

Kazakhstan

Belarus

该勒索病毒避免加密文件名中含有如下字符的文件:

.com

.sys

boot.ini

Bootfont.bin

bootmgr

BOOTNXT

BOOTSECT.BAK

NTEDETECT.COM

ntldr

NTUSER.DAT

PDOXUSRS.NET

该勒索病毒避免加密如下文件夹:

\Windows

\Program Files

该勒索病毒将加密后的文件重新命名为:

{原始文件名扩展名}._{unique id}.UIWIX

相关威胁

WannaCry勒索病毒的巨大影响同时也吸引了其它犯罪份子对“永恒之蓝”的注意,除了WannaCry 和UIWIX外,我们检测到利用“永恒之蓝”传播的木马程序Adylkuzz,亚信安全将其命名为TROJ_COINMINER.WN。Adylkuzz将被感染的电脑变成僵尸机,并利用受感染的电脑来“挖掘”虚拟货币门罗币。