别让虚拟化成为“永恒之蓝”的下一个攻击目标

2017年5月12日起,“永恒之蓝”勒索蠕虫利用微软系统漏洞横扫全球,目标直指没有及时更新系统补丁的Windows系统,被感染用户必须缴纳赎金才能恢复被不法分子加密的文档被加密。作为云安全的重要基础设施,虚拟化系统有没有在这场全球大勒索中幸免遇难?如何避免成为“永恒之蓝”的下一个攻击目标?

“永恒之蓝”主要针对没有及时更新系统补丁的WindowsXP、Vista、Windows7/8以及Windows Server2003/2008/2008 R2。从目前的统计数据来看,PC机的Windows系统感染数量更多,有部分虚拟桌面和虚拟服务器甚至公有云上的虚拟主机也出现了被感染的情况。

众多周知,目前中国的服务器虚拟化正处于一个快速成长的阶段,虚拟服务器的数量已经接近物理服务器的数量,另外桌面系统也被越来越多的客户所接受。为什么这次它们也未能幸免呢?这要从国内使用虚拟化方案的客户的安全状况说起。

超过60%虚拟化环境不设防让“永恒之蓝”有机可乘调查显示,国内有超过60%的虚拟化环境并没有部署安全防护软件,究其原因,主要有以下几点:

【原因一】:很多客户认为自己的服务器虚拟化系统中虚拟机大部分是Linux操作系统;少部分是Windows Server系统。一方面感染Linux系统恶意软件数量较少,另一方面虚拟化环境多为内网不熟,被攻击和感染的概率比较低。

【原因二】:有的客户认为虚拟化环境的网络出口部署了防火墙,没有必要在虚拟机上额外部署安全防护软件浪费计算资源;

【原因三】:部分虚拟桌面的客户之前层在系统部署过传统桌面防护软件,或多或少都经历过防病毒风暴,导致虚拟桌面系统运行速度变慢,体验感变差的情况。加上虚拟桌面具备快速恢复的能力,因此部分客户为了保障使用体验,放弃安全,让虚拟桌面处于“裸奔”状态。

这无疑让“永恒之蓝”们有机可乘:

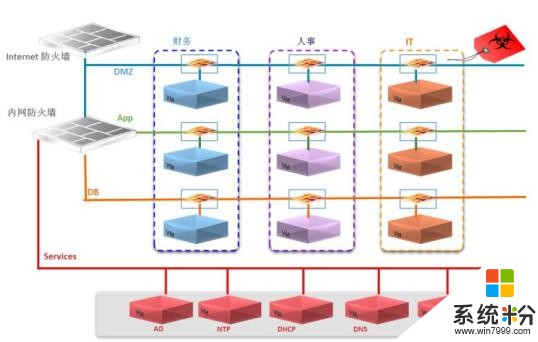

【机会一】:如果客户的虚拟服务器系统未能及时更新MS17-010补丁,并且边界防火墙对来自互联网或内部用户的访问控制策略没有收紧,那么非常有可能遭到攻击而被感染。另外,虚拟化环境中,虚拟机之间的东西向流量是无法监控的灰色地带,这为监控和防范蠕虫病毒的散播增加了难度。

【机会三】:有的客户会认为部署的全部是Linux系统,不受“永恒之蓝”影响。那么需要提醒的是,这两年互联网已经多次出现了针对Linux系统的敲诈勒索软件。目前全球黑色产业链发展异常迅速,现在攻击者的目标虽然是桌面用户,但不排除在未来会把主要目标指向Linux系统。从最近的报道来看,欧美的医院和教育科研机构频繁的遭到了勒索软件侵袭,或许对于攻击者而言,勒索企业的服务器成功的概率要比普通家用电脑的用户更容易成功。

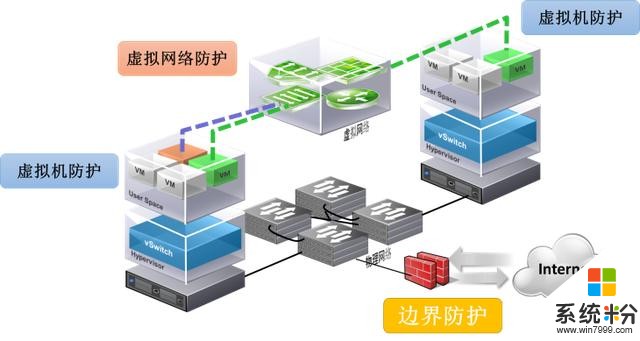

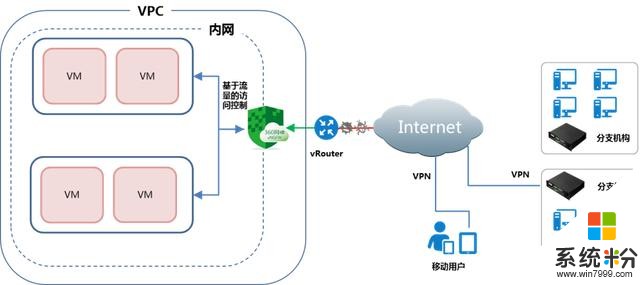

虚拟化环境如何防范“永恒之蓝”们?对于虚拟化环境的客户,该如何有效面对的“永恒之蓝”们的攻击呢?通常来说,虚拟化环境的风险点在于三个层面,第一是来自互联网或内部网络边界的威胁;第二是虚拟机之间的网络隔离控制;第三是虚拟主机自身的风险和脆弱性。所以,要想避免成为“永恒之蓝”们的下一个攻击目标,有必要从以下三方面入手:

首先,无论在公有云还是客户内部私有的虚拟化环境,客户通常都会选择部署传统的硬件防火墙和入侵检测设备。但是这些硬件设备的本身部署周期长、灵活性低,这对于虚拟化和云计算的可伸缩性及即申请即部署的特质符合度较低,因此安全厂商纷纷推出了基于NFV技术的并集成IPS功能的下一代防火墙。利用NFV技术能够为客户建一个开放、弹性、可靠的云边界的基础安全防御架构平台,同时能够为客户统一管理,简化运维难度,实现业务灵活扩展,降低运营和投资成本。

其次,在虚拟化环境,客户应借助于虚拟化厂商新近推出的网络虚拟化技术来加强虚拟机之间的隔离和控制,如vmware NSX、KVM厂商的SDN技术等。网络虚拟化技术首次使网络微分段变得切实可行。它可在不依赖网络拓扑的情况下,针对数据中心内的每个虚拟机执行精细的防火墙保护和安全策略实施,同时让虚拟化机之间的东西向流量变得透明可视化。对于突发性的蠕虫等恶意软件入侵,也完全可以借助网络虚拟化功能临时下发管控策略来游刃有余的应对。

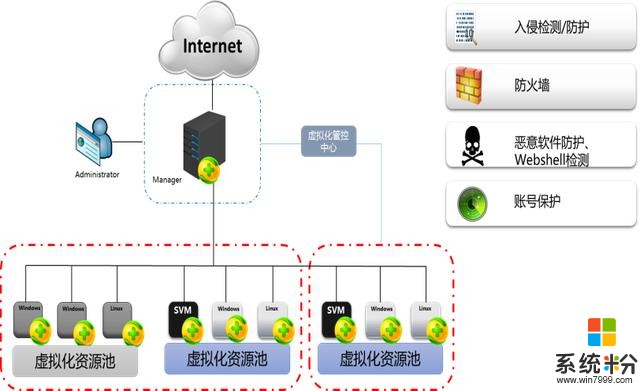

最后,对于虚拟机自身的安全也需要引起足够的重视,本身虚拟机系统本身集成物理服务器的风险和脆弱性,如面临着黑客攻击和恶意软件的侵袭。同时由于多数虚拟机承载了很多企业的关键业务,所以即使厂家发布漏洞威胁公告,用户为了保障业务的稳定性和连续性,无法立即在虚拟机中安装补丁并重启。在这种窗口期需要诸如主机入侵防护技术为客户赢得安装补丁的时间。目前针对于虚拟机主机防护的主流技术有两类。一是在每个虚拟机中部署轻量级代理防护的产品,另一种是无代理的防护技术,即只需要在Hypervisor层部署一个代理就能够保护上层所有虚拟机。

轻代理部署示意图

无代理部署示意图

综上诉述,和早期虚拟化环境安全技术一片空白相比,虚拟化厂商和安全厂商都从技术角度给予用户更多的选择,已经能够让客户构建起不亚于甚至超过传统数据中心的安全防护能力。

随着《网络安全法》和工信部对《云计算发展三年行动计划》的出台,以及即将颁布的新版《等级保护》,国家从政策和法律层面都会提出对云计算和虚拟化安全的具体要求和指导意见。相信随着技术的发展和法规的遵从必将全面提高中国用户虚拟化和云的安全防护能力,即使未来“永恒之蓝”们来的更加猛烈,中国用户也能够从容面对。