微软发布补丁已有两个月,为何WannaCrypt还来势汹汹?

对于年轻的网民而言,恶性病毒和恶意软件仿佛离他们非常遥远。但从5月12日开始,一款名为WannaCrypt恶意勒索软件,攻击了全球多个国家的医疗、银行和学校等公共服务机构,受WannaCrypt勒索软件影响,英国医疗系统在短期内陷入混乱,即将面临毕业答辩的中国高校学生,有不少也面临着毕业设计文件被WannaCrypt加密锁住、有可能耽误毕业答辩的重大危机。

在CIH、熊猫烧香等臭名昭著的病毒事件逐渐被人淡忘之际,WannaCrypt恶意软件引发的红色警报,再次在全球范围响起。当恶意软件变得越来越有欺骗性,而且敲诈的手法也越发与时俱进,我们能在WannaCrypt传播事件中,找到哪些信息安全防御的短板和不足?为何微软在2017年3月已经更新了视窗补丁后,时隔两个月之后WannaCrypt还能大规模肆虐?通过分析和解决这些问题,我们才能真正做到吃一堑长一智。

恶意勒索软件WannaCrypt爆发始末

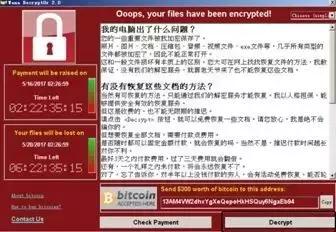

此次大规模爆发的WannaCrypt恶意敲诈软件,与以往大家熟知的蠕虫病毒具有不同的传播特性,它伪装成的发票单据、招聘的相关文件,附在邮件内传播,Wanna病毒无需用户打开邮件或者下载就可以感染电脑文件。中毒者要想打开WannaCrypt病毒加密的文件,需要向病毒制造者缴纳追踪难度更大的比特币来进行赎回,赎回金额在300~600美元之间。

据中国工业和信息化部国家互联网应急中心公布的数据显示,从5月13日9:30到5月14日10:30分的监测期间,监测发现全球约242.3万个IP地址遭受勒索软件WannaCrypt蠕虫病毒利用SMB漏洞攻击,发动攻击的IP地址数量近3.5万个,这些IP地址主要位于中国、俄罗斯和阿联酋。另监测发现5471个IP连接WannaCrypt蠕虫病毒的内置域名及IP(可能已感染WannaCrypt蠕虫病毒),IP主要分布在中国广东、浙江、北京和上海等地。

目前尚未有黑客组织表示对WannaCrypt病毒爆发事件负责,但追溯爆发根源,与此前泄露的一处Windows系统漏洞有关。在2017年4月,一个名为 ShadowBrokers 的黑客团体,从美国国家安全局(NSA)挖到了一个 针对Windows 系统攻击工具EternalBlue,从入侵方式和软件特性上来看,这次的WannaCryrt病毒很有可能是在EternalBlue的基础上加入了自我复制功能和比特币勒索功能。WannaCrypt传播主要依靠135、137、138、139、445等网络共享端口来传播,所以用户要么及时更新Windows补丁,要么手动封住以上共享网络端口,就可以抵挡住WannaCryrt病毒的侵袭。

微软发布补丁已两月,为何还有大面积中招?

其实早在2017年3月,微软就针对135、137、138、139、445等网络端口的安全漏洞发布了安全更新。升级补丁涵盖的范围包括了WindowsVista、WindowsServer 2008、Windows 7、Windows 8.1、Windows 10等版本,如果用户设置了系统自动更新,那么在3月份收到 MS17-010 安全更新后就可以自动升级了。

对于并不喜欢安装第三方防病毒软件的用户,使用Windows自带的Windows Defender,在美国时间 2017年 5月12日更新之后,也可以检测到恶意软件 Ransom:Win32/WannaCrypt的威胁。由于WannaCrypt对旧系统威胁较大,微软同时为WindowsXP、Windows 8 和 Windows Server2003这三款已经停止更新服务的老旧系统,特意提供了相应补丁更新服务。可以说,微软在Windows系统源头上已经做出了较为及时的更新和修补,那么为何还有用户会大面积中招?

完美的事物,并不存在。我们日常应用的工具软件或系统,通常是用打补丁的方式,来通过迭代更新解决已发现的漏洞和错误。而且由于新版本Windows10采用新的安全机制,不再等到每月固定的补丁更新日才推送更新,发现问题补丁之后完成了补丁制作和补丁测试,会实时向用户推送,这使得Windows10被攻破的难度大大加大,而且现在病毒防御软件也都可以做到实时更新,这使得近年来病毒和木马虽然依然广泛存在,但大多数用户却对病毒和恶意软件的危害却没有直观和清晰的认知,有不少用户嫌Windows频繁更新麻烦,甚至在系统设置里直接禁用了系统更新,这使得微软在已经发布了升级补丁之后,不少终端用户还是中招了。

就目前已知的WannaCrypt受感染主机中,有相当一部分还是在使用WindowsXP、Windows8等超龄服役的系统,不少用户不了解软件系统是有生命周期一说,认为只要系统不奔溃就可以一直用下去。此次医疗、银行和学校成为了WannaCrypt传播的重灾区,其实与他们平时日常应用习惯和安全意识息息相关。

安全和便捷,在很多时候是一对伴生的矛盾体,现在有不少用户为了方便在局域网内分享文件或者共享打印机,长期为网络端口大开方便之门,这也让一些不法之徒和黑客提供了便捷之门。

如何避免WannaCrypt危机再来临?

之前数次世界范围内的电脑病毒大爆发,都会给社会运行、经济发展和社会稳定带来重大影响。在病毒这个潘多拉魔匣被打开之后,人们也在与电脑病毒的对抗中找到了一些行之有效的方法和对策。

早在2002年,微软创始人比尔·盖茨就宣布启动可信任计算计划,并把可信任计算提升到最优先级位置。此后,微软在信息安全方面不断加大投入,2015年,微软CEO纳德拉宣布微软每年将投入10亿美元用于安全技术和安全实践,用于加强Windows、Azure和Office365在内的安全建设,并在全球40多个国家各地区建立了100多个数据中心和上百万台服务器来保证信息安全。

随着互联网的普及,在信息传递效率大幅提升的同时,电脑病毒也找到了通过互联网快速传播的新途径。以微软、诺顿、卡巴斯基等厂商为代表的信息安全提供商,也开始了网络信息安全生态的建设,他们通过实时共享病毒库大大提升了病毒被识别和针对的效率,微软建立的网络防御运维中心,以及成立的“反数字犯罪实验室”,在实践中也被证明也是抵御病毒传播,用生态之力阻断互联网病毒传播的有效方法。

随着全面云化的到来,普通用户可以在云端得到更专业和稳妥的信息安全保护。微软就专门成立了“微软企业网络安全事业部”,借助全球安全专家组成的安全团队,帮助企业和组织进行IT平台的现代化改造,为用户将数据线云迁移保驾护航,并提供维护数据安全的解决方案和服务。

安全总是相对的,而危险是绝对的。有专业调研公司曾经对以往的信息安全事件进行总结,在发生了信息泄露和病毒侵袭的案例中,只有10%的案例发生主因是硬件和软件故障所致,而90%以上案例发生主因是用户的错误操作或者不良操作习惯所致。

其实病毒软件的防治与真实的病毒防治有很多相通和可以相互借鉴之处,首先,建立一个透明、高效的预警机制,对于防范病毒软件和病理病毒都是至关重要的,及时、准确的信息发布和预警,是对抗病毒传播的基本保证,从这次WannaCrypt勒索软件的传播来看,在信息公开这一环目前做得非常及时有效;其次,要明确抵御病毒的主体责任,有专业能力和技术的IT厂商,要勇挑重担,本次无论是微软,还是众多的防病毒软件厂商,在WannaCrypt出现大规模扩散时都做了较为及时的应对,这种风气应该被肯定和珍视;第三,要让用户学会抵御病毒的基本方法和技巧,从现实看来,用户教育这一环节还有明显的短板。

面对电脑病毒和恶意软件的挑战,我们不能因噎废食地去排斥互联网和计算机,而是应该重视和珍视人类以往在对抗恶意软件和病毒时发现的规律和总结的经验,这样才能够更有效地直面病毒等恶性软件的挑战。今后要降低类似WannaCrypt恶性病毒大规模传播的破坏性,一方面我们应该让微软这样的IT厂商发挥技术优势和专业特长,建立更加透明、可控、不断迭代完善的信息安全生态体系,另一方面要加大对普通用户信息安全意识和良好操作习惯的教育和培养,形成重要数据定期备份、系统定期更新补丁的习惯,那么当未知的新型恶性病毒大规模来袭时,才能尽量把风险和损失降到最低。