微软不慎暴露Dynamics 365沙盒TLS证书超过100天

E安全12月13日讯 软件开发人员马提亚斯·格利卡发现,微软意外暴露Dynamics 365 TLS(安全传输层协议)证书和私钥100余天,获取证书的攻击者能访问任何沙盒环境,从而发起中间人攻击。

暴露TLS证书的私钥意味着攻击者可以解密数字证书保护的流量,并冒充服务器,从而在不被检测的情况下泄露客户的通信。更糟糕的是,微软创建了一个通配符证书(Wildcard Certificate),支持*.sandbox.operations.dynamics.com域名。

Dynamics 365

根据微软去年发布的消息显示,Dynamics 365是微软新一代云端商务应用解决方案, 能够帮助企业和机构成长、适应市场变化并不断发展。Dynamics 365整合了先前的 Dynamics CRM 和 ERP,新增定制应用程序、嵌入式洞察功能和智能分析,为众多企业与机构用户提供了一种理念先进的一体化云端商务解决方案。它为客户提供了专注于销售、现场服务、客户服务、项目服务自动化、运营和市场等核心商务应用,由 Cortana 智能套件和 PowerBI 支持的数据分析功能,同时无缝整合 Office 365 的带来的生产力。

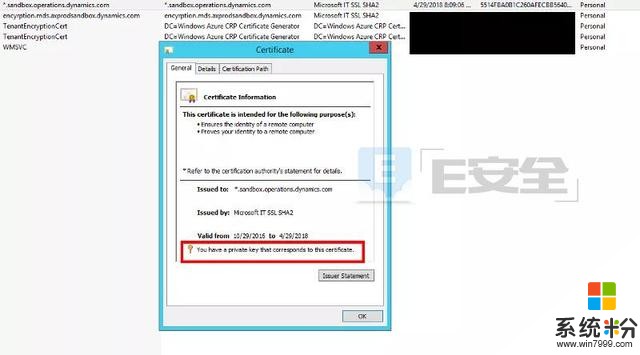

远程访问允许提取私钥格利卡指出,提取证书的任何人都能访问所有Dynamics 365沙盒环境。格利卡能通过一个C++小程序导出TLS证书的私钥。这个TLS证书暴露在进行用户验收测试的Dynamics 365沙盒环境中。

用户验收系统监控程序启动环境,但有一个例外:除了通过web界面访问程序启动服务器之外,没有其它访问途径,而这个沙盒环境还提供了管理的RDP(远程桌面协议)访问,问题正是出在这里。格利卡通过RDP访问沙盒环境,从而了解微软如何设置托管此类关键业务应用程序的服务器。格利卡在Medium上写道,沙盒环境的主机名为customername.sandbox.operations.dynamics.com,“证书管理器”(Certificate Manager)内的证书让人“震惊”。

可以看到*.sandbox.operations.dynamics.com的有效TLS证书及其相应的私钥——由微软IT SSL SHA2 CA提供。该证书在所有沙盒环境中共享,甚至为其它微软客户托管的沙盒环境。

该证书用来解密用户与服务器之间的Web流量,攻击者可提取证书访问任何沙盒环境。

漏洞确认、修复过程“一波三折”格利卡8月17日初次向微软报告了漏洞。虽然他详细了描述了漏洞,并提供了所提取私钥的加密副本,但微软认为攻击者需获得管理员凭证,换言之,微软认为这算不上漏洞。

这位软件开发人员不死心,继续向微软报告漏洞,但是,事情仍无进展,他接下来发推特再次反映情况,希望漏洞能得到尽快解决。

后来,之后德国安全研究员Hanno Böck介入进来,并尝试通过Mozilla的漏洞追踪器提交漏洞报告。此后微软才开始采取行动,并最终于12月5日解决问题。

E安全注:本文系E安全独家编译报道,转载请联系授权,并保留出处与链接,不得删减内容。