微软 Office OLE机制滥用代码执行高危漏洞通告

漏洞描述:

Microsoft Office的OLE处理机制的实现上存在一个逻辑漏洞,攻击者可能利用此漏洞通过诱使用户打开处理特殊构造的Office文件在用户系统上执行任意命令,从而控制用户系统。

通常的攻击场景,用户收到一个包含恶意代码的Office文件(不限于RTF格式的Word文件,可能为PPT类的其他Office文档),点击尝试打开文件时会从恶意网站下载特定的 HTA程序执行,从而使攻击者获取控制。目前此漏洞处于0day状态,微软很可能在4月份的例行补丁中对此漏洞进行修补。已有利用此漏洞的针对性攻击在野外被发现,360企业安全集团也已经得到相关的样本并证实可用,所以漏洞构成现实的威胁。

威胁等级:严重

影响系统及版本:Microsoft Office所有版本

威胁类型:远程命令执行

临时处理方案:

1.确认以保护视图模式打开文件

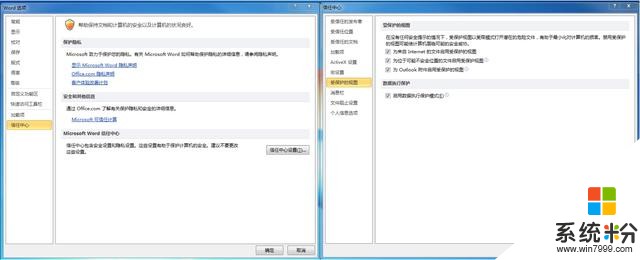

以Office Word为例,查看 文件 -> 选项,确认如下的安全设置

2.在漏洞得到修复前严格检查所处理的Office文件来源,不要尝试打开来源不可信的Office文件(包括且不仅限于Word、PowerPoint、Excel文档)。

修复建议:

请密切关注本通告的进一步更新,在微软发布4月的例行补丁以后(北京时间4月12日),请立即安装补丁以修复漏洞。

参考链接:

https://securingtomorrow.mcafee.com/mcafee-labs/critical-office-zero-day-attacks-detected-wild/